Je denkt na over een Private Cloud. Of je bent al bezig met de overstap.

Maar dan komt al snel die ene vraag op tafel:

“Hoe past dit in hemelsnaam in onze huidige IT-omgeving?”

Je hebt immers al een netwerk, firewalls, securityregels, gebruikersaccounts en applicaties die gewoon moeten blijven werken. Het laatste wat je wilt, is een Private Cloud die als een los eiland naast je bestaande IT komt te liggen.

Het goede nieuws: dat hoeft ook niet.

Sterker nog: een goede Private Cloud integreert juist naadloos met wat je al hebt.

In deze blog leg ik je stap voor stap uit hoe je een Private Cloud slim koppelt aan je bestaande netwerk en security-oplossingen — zonder onnodige complexiteit of risico’s.

Wat bedoelen we eigenlijk met ‘integratie’?

Integratie is méér dan alleen “er is een verbinding”.

In de praktijk gaat het om drie lagen die perfect moeten samenwerken:

Netwerk

Hoe loopt het verkeer tussen:

- je kantoor

- je Private Cloud

- je gebruikers (op kantoor én thuis)

Security

Hoe regel je:

- toegangscontrole

- firewallregels

- inspectie van verkeer

- bescherming tegen dreigingen

Beheer & zichtbaarheid

Hoe houd je:

- overzicht

- controle

- inzicht in prestaties en incidenten

Als één van deze drie ontbreekt, krijg je vroeg of laat problemen. En meestal pas als het al pijn doet.

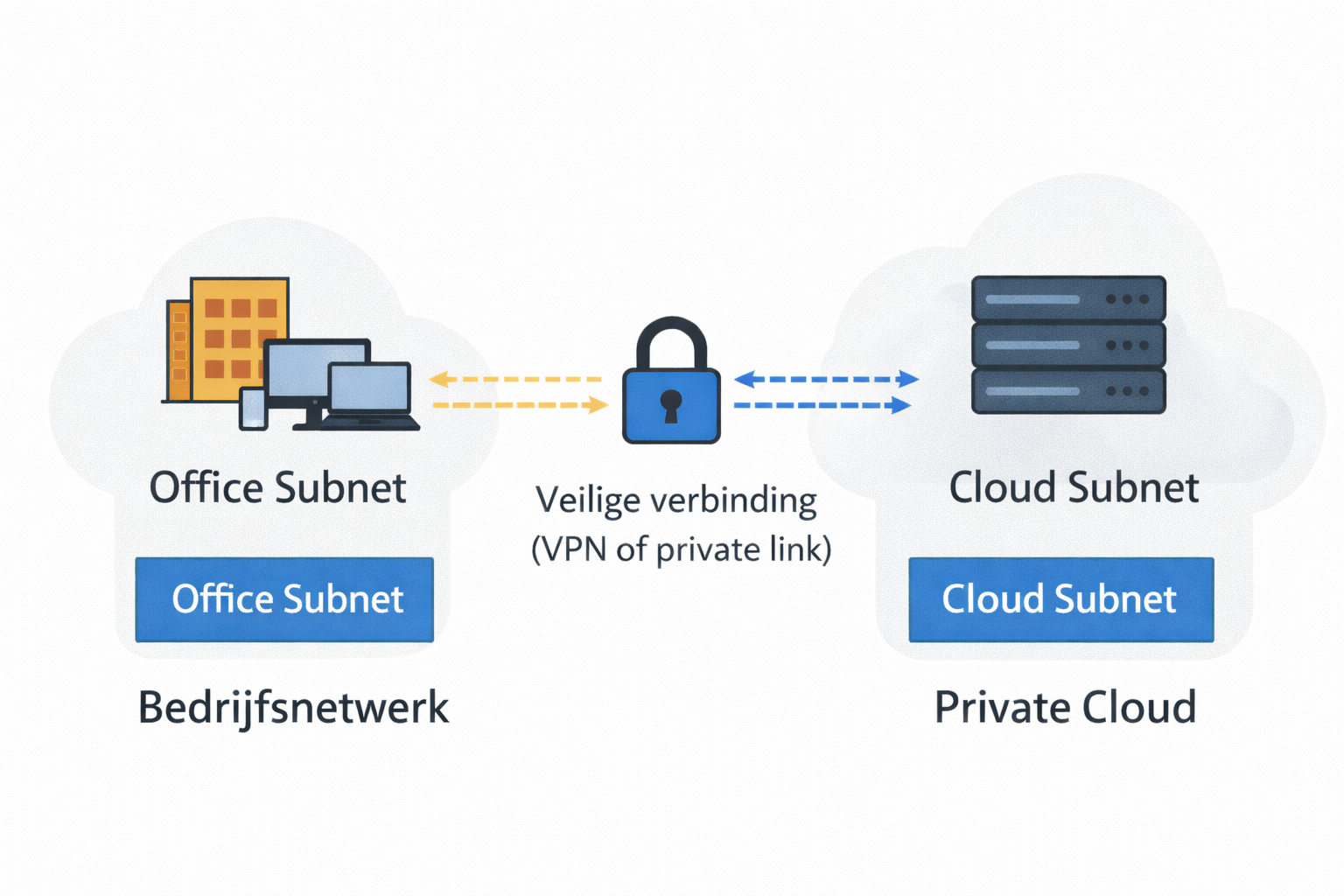

Stap 1 – De netwerkverbinding tussen kantoor en Private Cloud

Site-to-site VPN of dedicated verbinding?

In bijna alle Private Cloud-integraties zie je één van deze twee opties:

-

Site-to-site VPN

- Versleutelde tunnel tussen je firewall en de Private Cloud

- Snel te realiseren

- Voor het MKB meestal ruim voldoende

-

Dedicated verbinding (zoals MPLS of private link)

- Hogere performance en voorspelbaarheid

- Interessant bij grote datastromen of bedrijfskritische systemen

Voor de meeste organisaties is een goed ingerichte site-to-site VPN de meest logische keuze.

IP-structuur en routing (hier gaat het vaak mis)

Een veelgemaakte fout is overlappende IP-ranges.

Dat lijkt onschuldig, maar veroorzaakt:

- onbereikbare servers

- vreemde netwerkfouten

- lastig te traceren storingen

Praktische tip:

Maak vooraf een helder IP-plan en reserveer aparte subnetten voor:

- servers

- management

- back-ups

- koppelingen met externe systemen

Dit is saai werk, maar bespaart je later heel veel ellende.

Stap 2 – Je bestaande firewall en securitystack blijven centraal

De firewall blijft het hart van je beveiliging

Of je nu werkt met Fortinet, Cisco of een andere oplossing:

je bestaande firewall blijft gewoon leidend.

De Private Cloud wordt ingericht als:

- een aparte securityzone

- met eigen regels

- volledig onder controle van jouw policies

Je breidt je beveiliging uit — je vervangt haar niet.

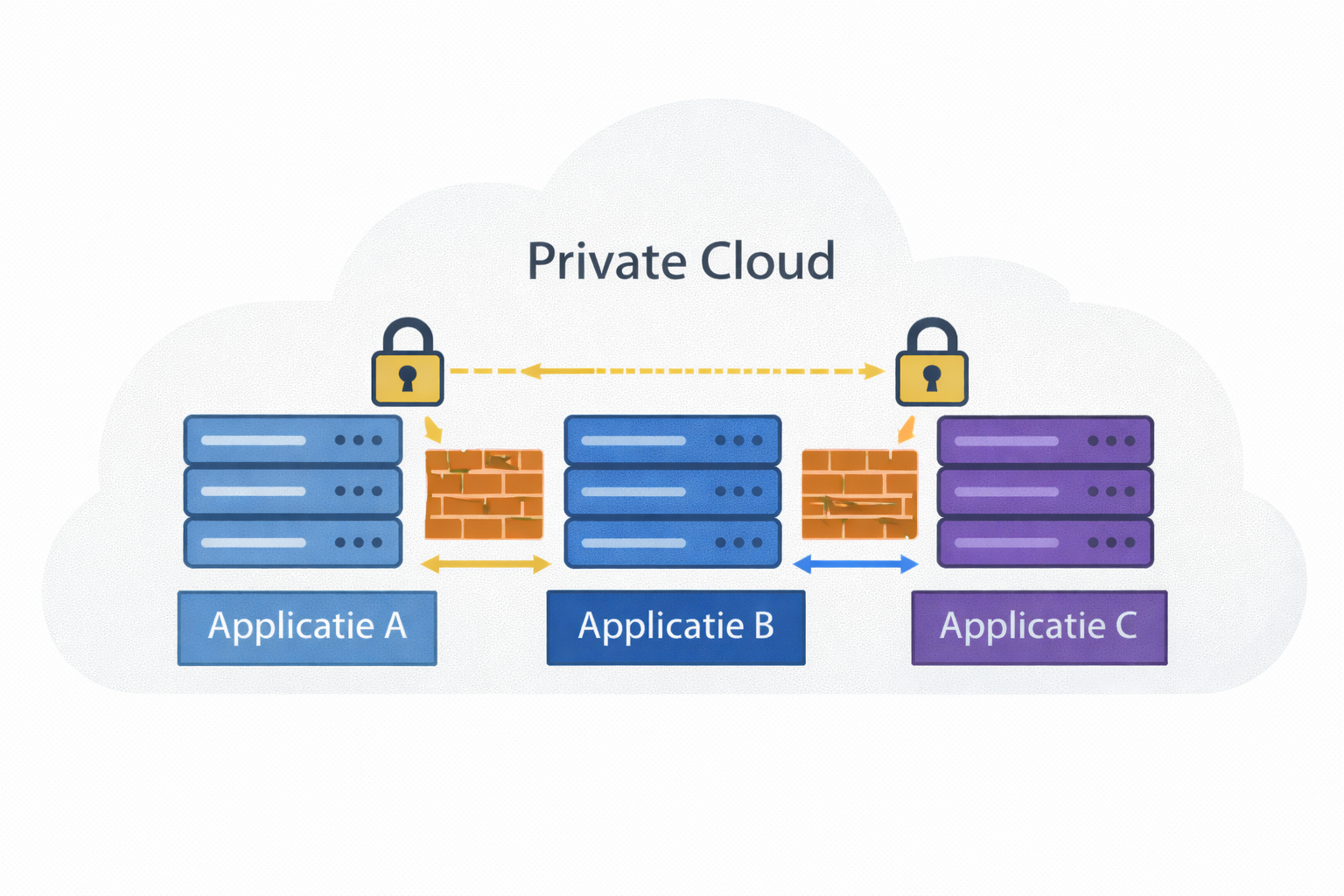

Microsegmentatie binnen de Private Cloud

In moderne omgevingen wil je niet dat:

“alles alles kan bereiken”

Daarom wordt binnen de Private Cloud gewerkt met microsegmentatie:

- per applicatie of server aparte segmenten

- strikte firewallregels tussen workloads

- inspectie van oost-west verkeer (server-naar-server)

Het resultaat:

- ransomware verspreidt zich niet vrij

- incidenten blijven klein

- je ziet precies wat er gebeurt

Dit is geen overkill, maar pure noodzaak.

Stap 3 – Identity & access: wie mag waar bij?

Koppeling met Active Directory of Entra ID

Vrijwel altijd wordt de Private Cloud gekoppeld aan je bestaande identity-laag:

- on-prem Active Directory

- of hybride met Microsoft Entra ID

Dat betekent:

- één account per gebruiker

- één wachtwoordbeleid

- centrale rechtenstructuur

Voor gebruikers verandert er bijna niets — en dat is precies wat je wilt.

Zero Trust als uitgangspunt

In plaats van:

“Je zit op het netwerk, dus je bent te vertrouwen”

Ga je naar:

“We vertrouwen je pas als identiteit, apparaat en context kloppen”

Denk aan:

- MFA

- rol-gebaseerde toegang

- controle op apparaatstatus

Zo sluit je perfect aan op moderne security-eisen zonder dat het onwerkbaar wordt.

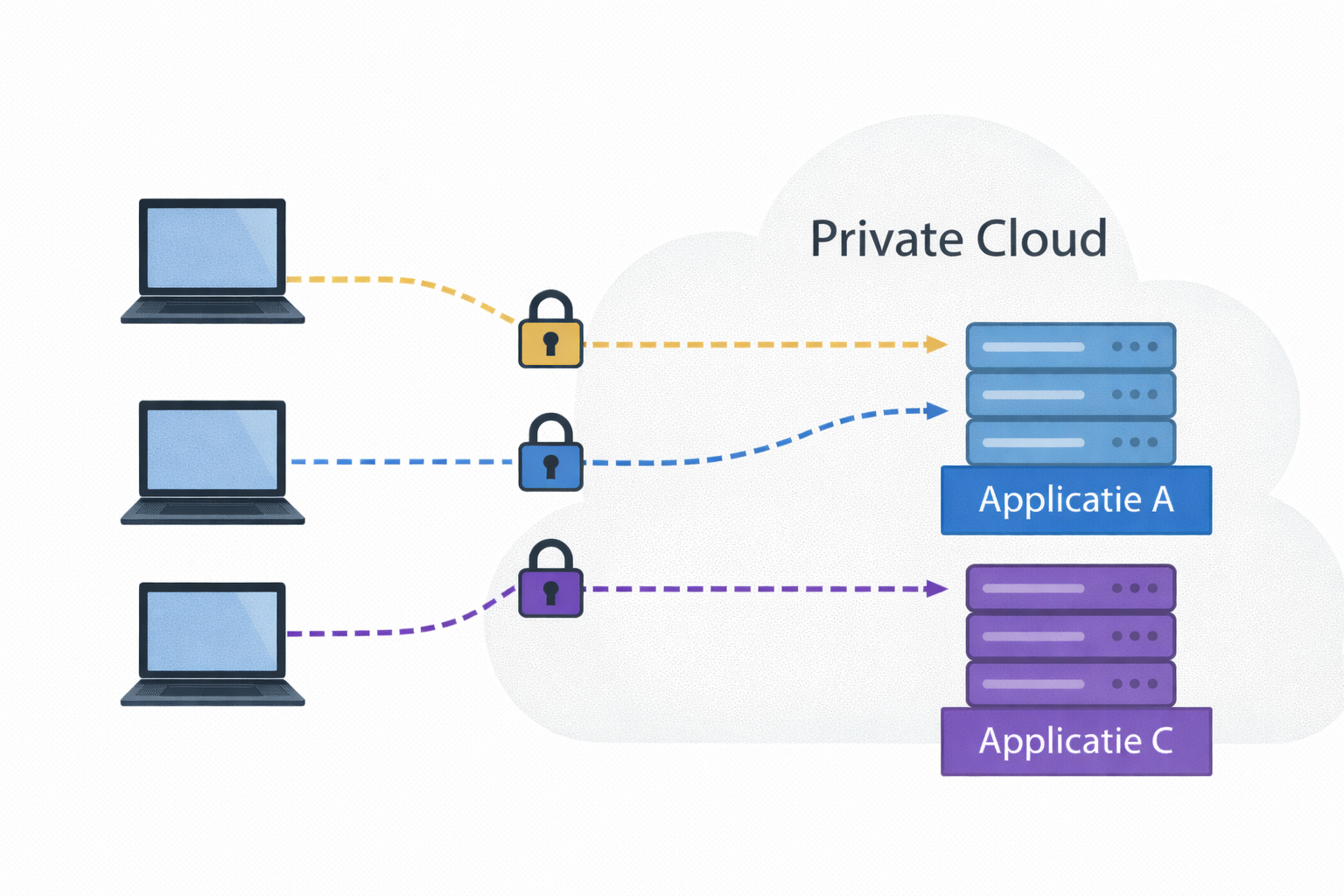

Stap 4 – Applicaties veilig toegankelijk maken

Niet elke applicatie hoeft via een klassieke VPN bereikbaar te zijn.

Steeds vaker zie je:

- publicatie per applicatie

- toegang alleen voor specifieke gebruikers

- extra beveiliging per app

Voordelen:

- minder afhankelijkheid van VPN’s

- betere gebruikerservaring

- eenvoudiger beheer

Zeker bij hybride werken is dit een grote stap vooruit.

Stap 5 – Monitoring en logging: alles zichtbaar houden

Integratie stopt niet bij “het werkt”.

Je wilt ook weten:

- wat er gebeurt

- waar het misgaat

- en hoe je kunt ingrijpen

Wat monitor je minimaal?

- netwerkverkeer tussen locaties

- firewall events

- inlogpogingen

- performance van applicaties

Alles komt idealiter samen in:

- één dashboard

- één meldstructuur

- één verantwoordelijke partij

Zo voorkom je verrassingen.

Veelgemaakte fouten (en hoe jij ze voorkomt)

Deze zien we helaas vaak:

❌ Security pas achteraf meenemen

❌ Geen documentatie van netwerk- en firewallregels

❌ Te brede toegangsrechten “voor het gemak”

❌ De Private Cloud als los IT-project behandelen

Wat beter werkt:

✔ Begin met een duidelijke architectuur

✔ Security vanaf dag één meenemen

✔ Alles testen vóór livegang

✔ Denken in beheer, niet alleen in techniek

Conclusie – Integratie bepaalt het succes van je Private Cloud

Een Private Cloud integreren met je bestaande netwerk en security is geen bijzaak. Het is de kern van een stabiele, veilige en toekomstbestendige IT-omgeving.

Doe je het goed, dan krijg je:

- rust

- overzicht

- grip op risico’s

- en een omgeving die meegroeit met je organisatie

En misschien wel het belangrijkste:

IT voelt weer ondersteunend, in plaats van spannend.

Kun je hier wel wat hulp bij gebruiken? Wij hebben voor verschillende bedrijven in diverse branches Zero Trust succesvol geïmplementeerd. Wil je weten wat wij voor jullie kunnen betekenen?

Neem contact op Plan een kennismakingsgesprek via Teams

Persoonlijk geef ik de voorkeur aan een korte kennismaking via Teams, dan hebben we er een gezicht bij en kunnen we als er een klik is een vervolgafspraak inplannen.

Hopelijk spreken we elkaar snel.

Groet,

Marcel Martens

Hoe integreer je een Private Cloud met je huidige netwerk en security-oplossingen?